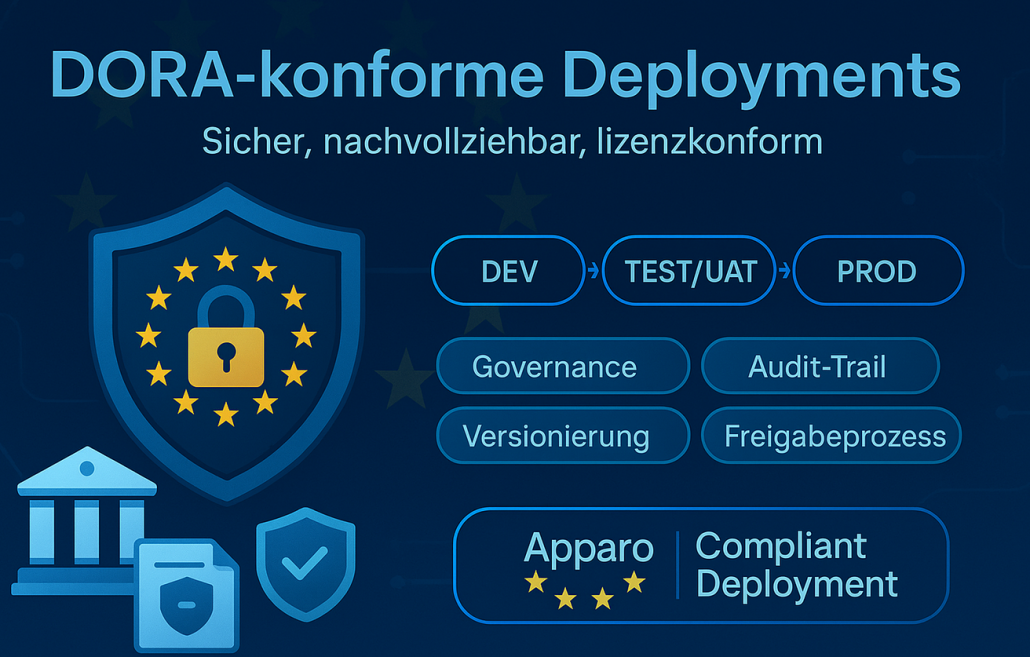

Apparo Compliant Deployment

for Cognos Analytics

Stabil. Nachvollziehbar. Lizenzkonform.

Kurzfassung: Apparo Compliant Deployment ist die schlanke Lösung, um in IBM Cognos Analytics erstellte Inhalte kontrolliert von DEV –> TEST/UAT –> PROD zu bringen – mit sauberer Trennung zwischen Antrag (User) und Ausführung (Admin/Service). Ergebnis: stabile Deployments, klare Governance, auditierbare Nachweise – ohne Lizenzrisiko durch verdeckte Admin-Funktionen.

Warum Apparo Compliant Deployment?

In vielen Teams entstehen Analysen und Reports in der Fachabteilung. Der Sprung in die Produktion scheitert oft an drei Punkten:

- Manueller Aufwand: Exporte/Importe per Hand, inkonsistente Zielpfade.

- Intransparenz: Unklar, wer wann was freigegeben und deployed hat.

- Lizenzrisiken: User triggern indirekt Admin-Funktionen – heikel im Audit.

Apparo Compliant Deployment löst genau das: Ein klarer Promotion-Workflow mit AFE-Oberfläche (Apparo Fast Edit), Service-Prozess für den eigentlichen Deployment-Schritt und Audit-Trail für Revisionssicherheit.

TIPP: DORA, VAIT, BAIT (Siehe unten im Artikel)

So funktioniert Apparo Compliant Deployment in 90 Sekunden

- Antrag stellen (User in TEST/UAT)

In AFE wird ein Promotion Request erfasst – als Paket oder pro Report mit Kurzbeschreibung, Change Note, Version. - Optionale Freigabe (Governance)

Mehrstufig: Antragsteller –> Reviewer (Fachbereich) –> Release Manager (IT). - Ausführung (Admin/Service)

Ein technischer Service-Account pollt alle 5 Minuten neue Requests, erstellt ein Deployment-Archiv aus TEST und importiert es regelbasiert nach PROD. - Nachvollziehbarkeit & Feedback

AFE zeigt Status, Logs und „wer-hat-wann-was“ inkl. Version und Change Note.

Lizenzkonform: Endanwender stoßen nur Anträge an. Admin-Funktionen (Export/Import) laufen ausschließlich durch den Service-Account – so bleibt es compliant.

Kernfunktionen von Apparo Compliant Deployment

- UI für Promotion-Requests (AFE): Paket- oder Report-Modus, Pflichtfelder, Evidenzen (Screenshot/Link), Zielpfade.

- Automatisierung: Zeitgesteuerter Admin-Service (z. B. Polling alle 5 Min.) für Export/Import.

- Freigabeprozess (optional): Mehrstufig, konfigurierbar.

- Versionierung: SemVer (MAJOR.MINOR.PATCH) oder Release-Tag (YYYY-MM-DD_build).

- Audit-Trail:

requested_by/at,approved_by/at,deployed_by/at,version,change_note, Logs. - Regelwerk: Abhängigkeiten einbeziehen, Zielpfade mappen, Namenskonventionen, Rollback-Strategien.

- Sicherheit: Least-Privilege für den Service-Account, Secret-Handling, Netzwerk-Scopes.

Architekturüberblick

- Pipeline DEV –> TEST/UAT –> PROD mit klaren Rollen.

- AFE-Oberfläche für Anträge & Status.

- Request-Store (Queue/Custom Properties/Ordner).

- Admin-Service führt Deployments aus (Export/Import, REST/Scripts).

- Benachrichtigung per E-Mail/Webhook/AFE-Status.

Governance & Lizenz

Apparo Compliant Deployment setzt die bewährte Trennung konsequent um:

- User: nur Request, keine Admin-API.

- Execution: ausschließlich Admin-/Service-Account.

- Rollen bleiben sauber (Analytics User –> Admin).

- Auditierbar: Lückenloser Nachweis von Antrag, Freigabe, Deployment.

(Hinweis: Apparo Compliant Deployment ist keine Rechtsberatung. Finale Lizenzfragen immer mit IBM/Partner abstimmen.)

Wo Apparo Compliant Deployment besonders hilft

- Unternehmensweite Berichte/Dashboards mit mehreren Teams und Abteilungen.

- Regulierte Umgebungen (Audit- und Nachweispflichten).

- Hoher Änderungsdruck: viele kleine Updates, die stabil und schnell in PROD müssen.

- Migrationen/Upgrades mit wiederholbaren Promotion-Schritten.

Einstieg & Voraussetzungen

- IBM Cognos Analytics 12.x mit separaten Umgebungen DEV, TEST/UAT, PROD.

- Apparo Fast Edit für die UI-Schicht.

- Service-Account mit minimal nötigen Admin-Rechten für Export/Import.

- Optional: Genehmigungsworkflow, Rollback, automatisierte Regressionstests.

Interesse? Wir freuen uns über eine Nachricht: KONTAKT

Regulatorischer Kontext: DORA, BAIT (Stand VAIT) – warum Apparo Compliant Deployment jetzt Pflichtprogramm ist

Die EU-Verordnung DORA (Regulation (EU) 2022/2554) gilt seit 17. Januar 2025 für ein breites Spektrum von Finanzunternehmen – u. a. Banken, Versicherer, Investmentfirmen – und ihre IKT-Dienstleister. Ziel ist ein unionsweit einheitlicher Rahmen, damit Institute IKT-Störungen und Cybervorfälle widerstehen, darauf reagieren und sich erholen können (u. a. Governance, ICT-Risikomanagement, Vorfallmanagement/-meldung, Tests, Drittparteirisiken). EiopaEUR-LexWikipedia

In Deutschland präzisieren die BAIT weiterhin zentrale Erwartungen an IT-Governance, IT-Risikomanagement, Informationssicherheit und Auslagerungen – zuletzt aktualisiert am 16. Dezember 2024. Sie bilden auf Basis des KWG einen praxisnahen Rahmen und bleiben für Kredit- und Finanzdienstleistungsinstitute maßgeblich. BaFinBundesbank

Bei Versicherern hat die BaFin die VAIT mit Ablauf 16. Januar 2025 aufgehoben und auf DORA-konforme Umstellungen verwiesen. Damit rücken die unmittelbar geltenden DORA-Vorgaben in den Vordergrund; nationale Rundschreiben werden entsprechend neu geordnet. BaFin+1

Was Apparo Compliant Deployment hier leistet

- Governance & Nachvollziehbarkeit: Lückenloser Audit-Trail (wer hat wann was beantragt/freigegeben/deployed), klare Rollen/Segregation of Duties – deckt DORA-Kernforderungen nach starker IKT-Governance und Revisionsfähigkeit ab. EUR-Lex

- Kontrollierte Änderungen (Change/Release): Freigabeprozess, Versionierung (SemVer/Release-Tags), definierte Zielpfade & Abhängigkeitsregeln – unterstützt kontrollierte Produktionsänderungen und reduziert Betriebs- und Ausfallrisiken. EUR-Lex

- Betriebsstabilität: Automatisierter Admin-Service (Export/Import) mit Least-Privilege und Trennung User-Request vs. Admin-Execution – fördert operative Resilienz und minimiert Fehlbedienungen. Eiopa

- Drittparteien-Einbindung: Dokumentierte Deployments inkl. Evidenzen/Artefakten schaffen Transparenz, wenn BI-Assets ausgelagert oder von ICT-Dienstleistern betrieben werden (DORA-Fokus: Third-Party Risk). Eiopa

Fazit für regulierte Häuser: Apparo Compliant Deployment ist ein praxisnaher Baustein, um die in DORA/BAIT verlangte Governance, Nachvollziehbarkeit und Stabilität im Reporting-Lebenszyklus herzustellen – ohne Schatten-Adminwege.

Und außerhalb von Finance?

Auch nicht regulierte Unternehmen profitieren: Wer Analysen und Reports steuert, braucht Versionskontrolle, Freigaben, reproduzierbare Deployments und klare Zuständigkeiten. Das verhindert Wildwuchs („Shadow-BI“), senkt Betriebsrisiken und beschleunigt sichere Releases – kurz: Kontrolle über die verfügbaren Analysen bleibt im Unternehmen.

Toolvergleich – gibt es Alternativen für Cognos Analytics?

IBM-Bordmittel

- Content Administration / Export & Import: Standardfunktionen in Cognos; geeignet für kleinere, seltene Promotions. Limitiert bei Governance (Freigaben, Versionierung, Audit-Tiefe) und Automatisierung.

- Lifecycle Manager (LCM): Fokus auf Vergleiche/Regressionstests zwischen Umgebungen und Versionen; kein vollwertiger Promotion-Workflow.

Motio

- MotioCI: DevOps-orientiert (Versionierung, Change-Management, Promotions, automatisierte Tests) – besonders stark bei Upgrade-/Modernisierungsprojekten.

- MotioPI Pro: Admin-Utility für Bulk-Operationen, Suchen/Ersetzen, schnelle Bereinigungen und Analysen im Content Store.

BSP Software – MetaManager

- Umfassende Admin-Suite für Cognos (Automatisierung, Massenänderungen, Backups, Deployments). Geeignet, wenn eine breite Admin-Toolchain gewünscht ist.

Envisn – NetVisn (sowie AutoVisn/UniVisn)

- Schwerpunkte: Dokumentation, Lineage, Security-Transparenz; NetVisn bietet zudem Promotions zwischen Umgebungen.

Einordnung & Abgrenzung zu Apparo Compliant Deployment

- Apparo Compliant Deployment adressiert gezielt den Promotion-Workflow mit Antrags-/Freigabeprozess, Versionierung und Audit-Trail – inklusive Trennung von Request (User) und Execution (Admin/Service).

- Sinnvoll, wenn ein leichtgewichtiges, lizenz- und governancekonformes Deployment im Vordergrund steht – ohne den Overhead einer großen Admin-Suite.

- Dritttools sind hilfreich, wenn zusätzlich eine breite Admin-Automatisierung (z.?B. Massenänderungen, umfassende Inventarisierung, tiefgehende Regressionstests) gefordert ist.