TIPP: Aktuelle Informationen und Erfahrungen teilen wir in der CUG Community (kostenloser IBM Account erforderlich):

COGNOS ANALYTICS LÖSUNGEN UND INFORMATIONEN zu log4j

PLANNING ANALYTICS LÖSUNGEN UND INFORMATIONEN zu log4j

Die aktuelle log4jar-Sicherheitslücke die am Wochenende mit einer “Warnstufe Rot” vom Bundesamt für Sicherheit in der Informationstechnik (BSI) bekannt geworden ist, betrifft prinzipiell auch bestehende Cognos Analytics Installationen.

Genauere Informationen bei welchen Cognos Versionen handlungsbedarf gibt, sammeln wir gerade. Aktuell gibt es von IBM nur eine allgemeine Information dazu:

//www.ibm.com/blogs/psirt/an-update-on-the-apache-log4j-cve-2021-44228-vulnerability/

Betroffen sind wohl die Versionen 2.0 bis 2.14.1.

HINWEIS: IBM hat für PAW und Cognos Analytics Updates bereitgestellt. In den Installationsdateien ist nun die log4j 2.15.0 implementiert empfohlen wird aber (ebenfalls aus Sicherheitsgründen) die log4j 2.16.0. Vielleicht sehen wir ja in Kürze noch ein weiteren Interims Fix.

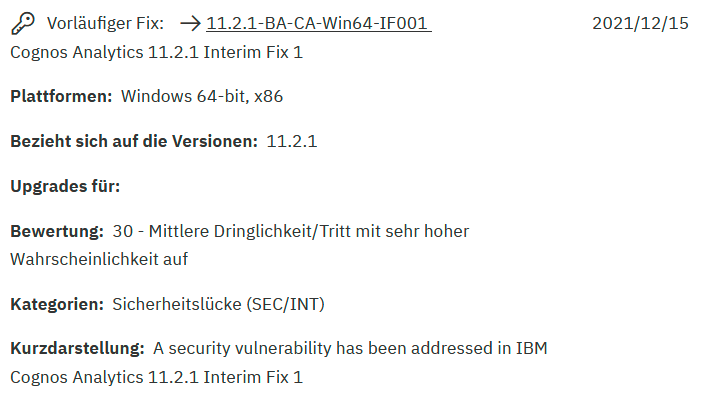

16.12.2021 FIX FÜR COGNOS ANALYTICS

IBM hat nun auch für die letzten Cognos Analytics Versionen ein InterimFix bereitgestellt:

IBM Cognos Analytics 11.0.13 IF 004

IBM Cognos Analytics 11.1.7 IF 006

IBM Cognos Analytics with Watson 11.2.1 IF001

HINWEIS: Die Links zeigen auf die Fix Central für Windows. Die Version und Umgebung kann rechts in dem Menü ausgewählt werden. Es werden nur die aktuellsten Version sowie die letzten Versionen versorgt. Wer z.B. noch auf CA 11.1.5 ist, sollte nun auf die 11.1.7 IF 6 wechseln.

FIX FÜR PAW / PLANNING ANALYTICS WORKSPACE

Ein neues Release von Planning Analytics Workspace wurde am 14.12.2021 veröffentlicht:

Bei einem Einsatz von PAW 2.0.57 oder höher gibt es eine Info von IBM auf die Planning Analytics Workspace Release 71 from Fix Central? zu wechseln.

UPDATE 15.12.2021 – 17:18 Uhr

Videoaufzeichnung vom IBM Security X-Force-Team einigen Tipps und Tools zum Scannen: //bit.ly/3oT7YO6

UPDATE 15.12.2021 – 13:50 Uhr

Christian Wagner IBM:

Liebe Planning Analytics und TM1 Kunden, liebe Partner,

Sie haben wahrscheinlich von der Sicherheitslücke in allen Programmen, die die Javakomponente “log4j” verwenden, gehört.

Dies ist vor allem für Server der Fall, die im öffentlichen Internet stehen.

Planning Analytics ist normalerweise nur innerhalb eines Unternehmens zugänglich und dort auch nur für registrierte Benutzer.

Daher ist die Wahrscheinlichkeit, daß jemand die Lücke über Planning Analytics ausnutzen kann, sehr gering.

Nichtsdestotrotz ist es nicht auszuschließen.

Daher wird empfohlen,die neueste Version 71 von Planning Analytics Workspace zu verwenden, die ab sofort zur Verfügung steht.

Dort ist die Sicherheitslücke geschlossen.

Weitere Infos und den Link zum Download finden Sie unter dem Link in der weitergeleiteten Email oder direkt auf Fixcentral.

Die Untersuchungen haben ergeben, daß nur der Planning Analytics Workspace betroffen ist, für den die Lösung bereitsteht.

Weitere Komponenten von Planning Analytics sind nicht betroffen.

UPDATE 15.12.2021 – 09:48 Uhr

Nick Rossmann, Dan Crowley, Abby Ross von IBM: Webinar 15.12. um 17 Uhr

Die IBM Security X-Force verfolgt die kürzlich bekannt gewordene Schwachstelle in der Log4j-Java-Bibliothek, die als Log4Shell oder LogJam bezeichnet wird und berichtet über den aktuellen Stand und Maßnahmen:

//event.on24.com/wcc/r/3570143/66C51D1B65F9821B262E9E0A36CC69C1

UPDATE 15.12.2021 – 09:00 Uhr

Aus der IBM Community: Nochmal die Bestätigung: Alle 11.x. Versionen sind betroffen. Bitte weiterhin den IBM Blog verfolgen: //www.ibm.com/blogs/psirt/an-update-on-the-apache-log4j-cve-2021-44228-vulnerability/

UPDATE 14.12.2021 – 09:30 Uhr

Sven Jansen über IBM Community: Ich habe mehrere Installationen mit github.com/mergebase/log4j-detector gescannt und das verwundbare log4j in allen gefunden, 11.0.13, 11.1.7 und 11.2.1. Dieses Skript prüft auch, ob log4j in anderen .jar-Archiven versteckt ist. Ich fand dies bei einer DataStage-Installation nützlich, bei der log4j in mehreren “thirdparty.jar”-Archiven versteckt ist.

UPDATE 13.12.2021 – 16:30 Uhr

IBM schreibt (weitergeleitet von Sönke Fenzl): “We are able to confirm that CA is not vulnerable to external threats because the user must have access to the endpoint/URL and in our case for the user to get access they must authenticate into the product.”

“Wir können bestätigen, dass CA nicht anfällig für externe Bedrohungen ist, da der Benutzer Zugriff auf den Endpunkt/URL haben muss, und in unserem Fall muss sich der Benutzer beim Produkt authentifizieren, um Zugriff zu erhalten.”

Kommentar: Ob das wirklich sicher ist? Und was ist Cognos Umgebungen mit Anonymen Zugriff, wie es IBM selber hat? IBM hat zumindest ihre Server runtergefahren:

UPDATE 13.12.2021 – 16:00 Uhr

Sönke Fenzl (IBM D/A/CH): Hallo zusammen, mir liegen Informationen vor, dass unser Produkt Management bei CA und PA mit Hochdruck an Updates bezüglich Log4j arbeiten. Wann diese kommen, ist nicht bekannt.

Weitere Informationen werden unter folgendem Link veröffentlicht:

//www.ibm.com/blogs/psirt/an-update-on-the-apache-log4j-cve-2021-44228-vulnerability/

UPDATE 13.12.2021 – 16:00 Uhr

Rachel Su (IBM, CA) schreibt: “…Hi Jens, the team has been working over the weekend to assess which version of Cognos are impacted. We are still assessing this. We will provide an update as soon as we can…”

…Hallo Jens, das Team hat über das Wochenende daran gearbeitet, zu ermitteln, welche Cognos-Versionen betroffen sind. Wir sind noch dabei, dies zu bewerten. Wir werden ein Update bereitstellen, sobald wir können…

IBM arbeitet also noch daran und wir werden aus erster Hand informiert.

UPDATE 13.12.2021 – 13:58 Uhr

Schott, Dominik schreibt: Kurzes Update: Entgegen meiner ersten Annahme sind sowohl Cognos als auch PAW akut und einfachst angreifbar! Ich habe das eben selbst ausprobiert…

Unsere eigenen (von außen erreichbare) Systeme sind nun heruntergefahren.

UPDATE 13.12.2021 -12:19 Uhr

Das Setzen der System Property log4j2.formatMsgNoLookups=true bietet weiterhin einen effektiven Schutz gegen die Schwachstelle, allerdings nur, wenn die eingesetzte Log4j-Version 2.10 oder größer ist. Alternativ zum System Property kann auch die Umgebungsvariable LOG4J_FORMAT_MSG_NO_LOOKUPS auf true gesetzt werden.

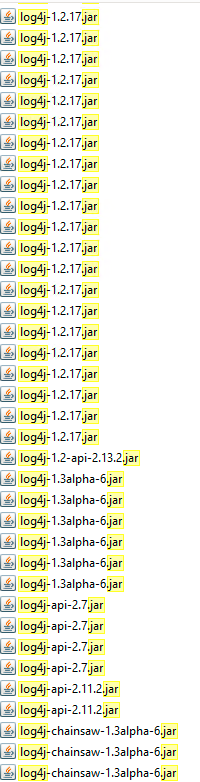

Wir haben auf unserem Server die Umgebungsvariable erstmal gesetzt. Anhand der Dateinamen ist es ja schwer abzuleiten, ob es sich nun im Version 2.x oder älter handelt.

Der Scan eines unserer Server zeigt ganze Liste an Dateien die es zu prüfen gilt:

Sollte es einen InterimsFix seitens IBM geben, kann es gut sein, dass dieser nur für die LTS und den aktuellsten Versionen erscheint. Das wäre ein (unschönes) Beispiel dafür, dass es doch sinnvoll ist, entweder auf Long Term Support Versionen zu bleiben oder immer jedes Update mitzumachen.

Aktuell wären das:

Cognos Analytics 11.1.7 Fix Pack 4

und

Cognos Analytics with Watson 11.2.1

Ein Gedanke zu „Cognos Analytics Sicherheitsupdate: Update für Apache Log4j Sicherheitslücke CVE-2021-44228”

Kommentare sind geschlossen.